Cari Blog Ini

Mengenai Saya

My Best Friend

Arsip Blog

-

▼

2013

(179)

-

▼

April

(45)

- Belajar Menggunakan Microsoft Telnet

- Wireless Security (Hacking Wifi)

- hack WiFi dengan CMD di windows

- Hack Sinyal Modem 3G Dengan Kaleng Blueband dan Po...

- Hack Download 4shared - Bypass 4shared Download time

- Cara Bypass/hack Adfly di Google Chrome dan Mozilla

- Cara Hack/menjebol password file pdf

- cara mengedit laman bawah template

- cara membuat text shadow

- Mengganti Tampilan Thread Comment

- CARA Mengetahui Hosting Blog

- PERBEDAAN Blog dan Website

- TIPS Optimalisasi Blog Terhadap Google Penguin

- 4 Gaya Menulis Di Blog Yang Perlu Kita Ketahui

- Jurus Jitu NgeHack WiFi

- Cara Ngehack Akun Blogger Gmail Di Website 100% Ampuh

- CARA SHUTDOWN KOMPUTER ORANG LAIN DENGAN CMD

- CARA NGEHACK ID POINTBLANK GAME

- CARA HACK FACEBOOK DENGAN Pro Facebook Hack v.2.0

- TIPS AGAR FILE KITA TIDAK DIREMOVE OLEH MEDIA FIRE

- SITUS HACKING

- CARA MEMUTUSKAN KONEKSI INTERNET ORANG LAIN DI WARNET

- hack account facebook dan twitter dengan SOCIAL-EN...

- cara mengetahui password dengan inspect element

- Mengganti Read More dengan Icon/Image

- CARA NGEBLOG LEWAT PONSEL

- Problem Pada Verifikasi Kotak Komentar

- CARA MENYISIPKAN TOMBOL PDF CREATOR DI BLOG

- Bikin Form Tanya Jawab Pribadi

- Hal-hal Yang Harus Diperhatikan Dalam Mengganti Te...

- Web Hosting Murah, Lengkap dan Berkualitas

- Cara men-Daftar-kan Blog ke 40 Mesin Cari (Search ...

- KOMENTAR DI BLOG PENTING GAG?

- Tips bagaimana cara Memilih Template blogger blogs...

- Cara Menghilangkan Underline Link Blogger Blogspot

- Tips Cara Edit Foto

- Cara Mengetahui Siapa Ngelink Blog Anda?

- HIGHLIGHT POST DENGAN SELECT ALL

- MENAMPILKAN KOMENTAR OWNER BLOG BERBEDA

- CARA MENONJOLKAN TEKS TERTENTU PADA POSTINGAN

- CARA MENGHILANGKAN WIDGET ATTRIBUTION BLOGER

- CARA MENAMPILKAN WIDGET DI HALAMAN TERTENTU

- CARA MEMBACKUP TEMPLATE

- CARA MEMBUAT LINK DALAM POSTINGAN

- CARA MENGGANTI PAVICON

-

▼

April

(45)

Diberdayakan oleh Blogger.

Label

- BISNIS ONLINE (5)

- Blogging (134)

- hacking (16)

- tips blog (21)

23 Apr 2013

Belajar Menggunakan Microsoft Telnet

Mengenal Microsoft Telnet

ini artikel saya dapat dari kang ocim, q berterimah kasih ma kang ocim,,,,,, thank's yoo selamat membaca.......

Microsoft telnet adalah program bawaan dari windows. Program ini berguna untuk mengakses ke web, untuk keperluan upload data, dll. Tapi program ini justru dimanfaatkan oleh hacker-hacker seperti X-Nitro misalnya Program ini fungsinya sama dengan NetCat. Disini aye menyertakan program netcat agar tidak bingung. Program netcat, adalah program yang paling sering digunakan oleh hacker.

Menggunakan Netcat Untuk keperluan Upload data

Seperti pada tujuannya, bahwa netcat berfungsi untuk keperluan upload data ke web. Sekarang kita akan mencoba meng-upload data ke-web dengan netcat. Halaman utama biasanya adalah : index.htm atau index.html Nah coba bayangkan jika halaman itu diganti oleh kita/ di deface...

Nah ini cara menggunakan telnetnya.

Pertama,

Klik Start, Run lalu Ketikan telnet.exe

Setelah muncul maka ketikan

Welcome to Telnet Client

Code:

Escape Character is 'CTRL + ]'

Microsoft Telnet > [b]o www.target.com 80

PUT /index.html HTTP/1.1

Host:www.target.com

Content-Legth: 23

(h1)kabayan(/h1)

(enter)

* setelah selesai mengetikkan (h1)kabayan(/h1) lalu tekan Enter, kata (enter) diatas jgn ikut di ketik (tanda ( ) pada kata kabayan itu diganti dengan tada<>)

Ket :

0http://www.target.com/80 berarti perintah untuk telnet membuka http://www.target.com/ dengan port 80. Port 80 adalah port untuk akses upload file dan tidak harus selalu menggunakan port 80, bisa juga menggunakan akses port darurat, jika port 80 tertutup. Misal 123, 123456 atau brapa saja lah terserah

Menggunakan Telnet Untuk mengirim e-mail palsu

Saat menerima e-mail dari seseorang, janganlah langsung percaya. Misalkan, mendapat e-mail dari billgates. dengan alamat e-mail : bgates@microsoft.com yang mengirimkan e-mail tanpa alasan jelas. Sebenarnya itu adalah ulah hacker-hacker bocah

Caranya ;

Klik Start, Run. Ketikan telnet.exe

Setelah muncul maka ketikan

Code:

Code:

Welcome to Telnet Client

Escape Character is 'CTRL + ]'

Microsoft Telnet > o web40609.mail.yahoo.com 80

[b]EHLO

MAIL FROM:bgates@microsoft.com

RCPT TO:you.domain.com

Hello, i'm gates

(enter)

* printah (enter) sama dengan yg di atas

Kode : o web40609.mail.yahoo.com 25 kode diatas untuk membuka SMTP pada web dan bisa mengganti SMTP dengan alamat lain yang diinstall SMTP. Kali ini aye menggunakan SMTP yahoo. Port 25 adalah port untuk mengakses SMTP.

Selamat mencoba....

ini artikel saya dapat dari kang ocim, q berterimah kasih ma kang ocim,,,,,, thank's yoo selamat membaca.......

Microsoft telnet adalah program bawaan dari windows. Program ini berguna untuk mengakses ke web, untuk keperluan upload data, dll. Tapi program ini justru dimanfaatkan oleh hacker-hacker seperti X-Nitro misalnya Program ini fungsinya sama dengan NetCat. Disini aye menyertakan program netcat agar tidak bingung. Program netcat, adalah program yang paling sering digunakan oleh hacker.

Menggunakan Netcat Untuk keperluan Upload data

Seperti pada tujuannya, bahwa netcat berfungsi untuk keperluan upload data ke web. Sekarang kita akan mencoba meng-upload data ke-web dengan netcat. Halaman utama biasanya adalah : index.htm atau index.html Nah coba bayangkan jika halaman itu diganti oleh kita/ di deface...

Nah ini cara menggunakan telnetnya.

Pertama,

Klik Start, Run lalu Ketikan telnet.exe

Setelah muncul maka ketikan

Welcome to Telnet Client

Code:

Escape Character is 'CTRL + ]'

Microsoft Telnet > [b]o www.target.com 80

PUT /index.html HTTP/1.1

Host:www.target.com

Content-Legth: 23

(h1)kabayan(/h1)

(enter)

* setelah selesai mengetikkan (h1)kabayan(/h1) lalu tekan Enter, kata (enter) diatas jgn ikut di ketik (tanda ( ) pada kata kabayan itu diganti dengan tada<>)

Ket :

0http://www.target.com/80 berarti perintah untuk telnet membuka http://www.target.com/ dengan port 80. Port 80 adalah port untuk akses upload file dan tidak harus selalu menggunakan port 80, bisa juga menggunakan akses port darurat, jika port 80 tertutup. Misal 123, 123456 atau brapa saja lah terserah

Menggunakan Telnet Untuk mengirim e-mail palsu

Saat menerima e-mail dari seseorang, janganlah langsung percaya. Misalkan, mendapat e-mail dari billgates. dengan alamat e-mail : bgates@microsoft.com yang mengirimkan e-mail tanpa alasan jelas. Sebenarnya itu adalah ulah hacker-hacker bocah

Caranya ;

Klik Start, Run. Ketikan telnet.exe

Setelah muncul maka ketikan

Code:

Code:

Welcome to Telnet Client

Escape Character is 'CTRL + ]'

Microsoft Telnet > o web40609.mail.yahoo.com 80

[b]EHLO

MAIL FROM:bgates@microsoft.com

RCPT TO:you.domain.com

Hello, i'm gates

(enter)

* printah (enter) sama dengan yg di atas

Kode : o web40609.mail.yahoo.com 25 kode diatas untuk membuka SMTP pada web dan bisa mengganti SMTP dengan alamat lain yang diinstall SMTP. Kali ini aye menggunakan SMTP yahoo. Port 25 adalah port untuk mengakses SMTP.

Selamat mencoba....

Wireless Security (Hacking Wifi)

Jaringan Wifi memiliki lebih banyak kelemahan dibanding dengan jaringan kabel. Saat ini perkembangan teknologi wifi sangat signifikan sejalan dengan kebutuhan sistem informasi yang

mobile. Banyak penyedia jasa wireless seperti hotspot komersil, ISP, Warnet, kampus-kampus

maupun perkantoran sudah mulai memanfaatkan wifi pada jaringan masing masing, tetapi sangat sedikit yang memperhatikan keamanan komunikasi data pada jaringan wireless tersebut. Hal ini membuat para hacker menjadi tertarik untuk mengexplore keamampuannya untuk melakukan berbagai aktifitas yang biasanya ilegal menggunakan wifi. Pada artikel ini akan dibahas berbagai jenis aktivitas dan metode yang dilakukan para hacker wireless ataupun para pemula dalam melakukan wardriving. Wardriving adalah kegiatan atau aktivitas untuk mendapatkan informasi tentang suatu jaringan wifi dan mendapatkan akses terhadap jaringan wireless tersebut. Umumnya bertujuan untuk mendapatkan koneksi internet, tetapi banyak juga yang melakukan untuk maksud-maksud tertentu mulai dari rasa keingintahuan, coba coba, research, tugas praktikum, kejahatan dan lain lain.

Kelemahan Wireless

Kelemahan jaringan wireless secara umum dapat dibagi menjadi 2 jenis, yakni kelemahan pada konfigurasi dan kelemahan pada jenis enkripsi yang digunakan. Salah satu contoh penyebab kelemahan pada konfigurasi karena saat ini untuk membangun sebuah jaringan wireless cukup mudah. Banyak vendor yang menyediakan fasilitas yang memudahkan pengguna atau admin jaringan sehingga sering ditemukan wireless yang masih menggunakan konfigurasi wireless default bawaan vendor. Penulis sering menemukan wireless yang dipasang pada jaringan masih menggunakan setting default bawaan vendor seperti SSID, IP Address , remote manajemen, DHCP enable, kanal frekuensi, tanpa enkripsi bahkan user/password untuk administrasi wireless tersebut. WEP (Wired Equivalent Privacy) yang menjadi standart keamanan wireless sebelumnya, saat ini dapat dengan mudah dipecahkan dengan berbagai tools yang tersedia gratis di internet. WPA-PSK dan LEAP yang dianggap menjadi solusi menggantikan WEP, saat ini juga sudah dapat dipecahkan dengan metode dictionary attack secara offline.

Beberapa kegiatan dan aktifitas yang dilakukan untuk mengamanan jaringan wireless antara lain:

1. Menyembunyikan SSID

Banyak administrator menyembunyikan Services Set Id (SSID) jaringan wireless mereka dengan maksud agar hanya yang mengetahui SSID yang dapat terhubung ke jaringan mereka. Hal ini tidaklah benar, karena SSID sebenarnya tidak dapat disembuyikan secara sempurna. Pada saat saat tertentu atau khususnya saat client akan terhubung (assosiate) atau ketika akan memutuskan diri (deauthentication) dari sebuah jaringan wireless, maka client akan tetap mengirimkan SSID dalam bentuk plain text (meskipun menggunakan enkripsi), sehingga jika kita bermaksud menyadapnya, dapat dengan mudah menemukan informasi tersebut. Beberapa tools yang dapat digunakan untuk mendapatkan ssid yang dihidden antara lain, kismet (kisMAC), ssid_jack (airjack), aircrack , void11 dan masih banyak lagi.

2. Keamanan wireless hanya dengan kunci WEP

WEP merupakan standart keamanan & enkripsi pertama yang digunakan pada wireless, WEP

memiliki berbagai kelemahan antara lain :

* Masalah kunci yang lemah, algoritma RC4 yang digunakan dapat dipecahkan.

* WEP menggunakan kunci yang bersifat statis

* Masalah initialization vector (IV) WEP

* Masalah integritas pesan Cyclic Redundancy Check (CRC-32)

WEP terdiri dari dua tingkatan, yakni kunci 64 bit, dan 128 bit. Sebenarnya kunci rahasia pada kunci WEP 64 bit hanya 40 bit, sedang 24bit merupakan Inisialisasi Vektor (IV). Demikian juga pada kunci WEP 128 bit, kunci rahasia terdiri dari 104bit.

Serangan-serangan pada kelemahan WEP antara lain :

- Serangan terhadap kelemahan inisialisasi vektor (IV), sering disebut FMS attack. FMS singkatan dari nama ketiga penemu kelemahan IV yakni Fluhrer, Mantin, dan Shamir. Serangan ini dilakukan dengan cara mengumpulkan IV yang lemah sebanyak-banyaknya. Semakin banyak IV lemah yang diperoleh, semakin cepat ditemukan kunci yang digunakan ( www.drizzle.com/~aboba/IEEE/rc4_ksaproc.pdf )

- Mendapatkan IV yang unik melalui packet data yang diperoleh untuk diolah untuk proses cracking kunci WEP dengan lebih cepat. Cara ini disebut chopping attack, pertama kali ditemukan oleh h1kari. Teknik ini hanya membutuhkan IV yang unik sehingga mengurangi kebutuhan IV yang lemah dalam melakukan cracking WEP.

- Kedua serangan diatas membutuhkan waktu dan packet yang cukup, untuk mempersingkat waktu, para hacker biasanya melakukan traffic injection. Traffic Injection yang sering dilakukan adalah dengan cara mengumpulkan packet ARP kemudian mengirimkan kembali ke access point. Hal ini mengakibatkan pengumpulan initial vektor lebih mudah dan cepat. Berbeda dengan serangan pertama dan kedua, untuk serangan traffic injection,diperlukan spesifikasi alat dan aplikasi tertentu yang mulai jarang ditemui di toko-toko, mulai dari chipset, versi firmware, dan versi driver serta tidak jarang harus melakukan patching terhadap driver dan aplikasinya.

3. Keamanan wireless hanya dengan kunci WPA-PSK atau WPA2-PSK

WPA merupakan teknologi keamanan sementara yang diciptakan untuk menggantikan kunci WEP. Ada dua jenis yakni WPA personal (WPA-PSK), dan WPA-RADIUS. Saat ini yang sudah dapat di crack adalah WPA-PSK, yakni dengan metode brute force attack secara offline. Brute force dengan menggunakan mencoba-coba banyak kata dari suatu kamus. Serangan ini akan berhasil jika passphrase yang yang digunakan wireless tersebut memang terapat pada kamus kata yang digunakan si hacker. Untuk mencegah adanya serangan terhadap keamanan wireless menggunakan WPA-PSK, gunakanlah passphrase yang cukup panjang (satu kalimat). Tools yang sangat terkenal digunakan melakukan serangan ini adalah CoWPAtty ( http://www.churchofwifi.org/ ) dan aircrack ( http://www.aircrack-ng.org ) . Tools ini memerlukan daftar kata atau wordlist, dapat di ambil dari http://wordlist.sourceforge.net/

4. MAC Filtering

Hampir setiap wireless access point maupun router difasilitasi dengan keamanan MAC Filtering. Hal ini sebenarnya tidak banyak membantu dalam mengamankan komunikasi wireless, karena MAC address sangat mudah dispoofing atau bahkan dirubah. Tools ifconfig pada OS Linux/Unix atau beragam tools spt network utilitis, regedit, smac, machange pada OS windows dengan mudah digunakan untuk spoofing atau mengganti MAC address. Penulis masih sering menemukan wifi di perkantoran dan bahkan ISP (yang biasanya digunakan oleh warnet-warnet) yang hanya menggunakan proteksi MAC Filtering. Dengan menggunakan aplikasi wardriving seperti kismet/kisMAC atau aircrack tools, dapat diperoleh informasi MAC address tiap client yang sedang terhubung ke sebuah Access Point. Setelah mendapatkan informasi tersebut, kita dapat terhubung ke Access point dengan mengubah MAC sesuai dengan client tadi. Pada jaringan wireless, duplikasi MAC adress tidak mengakibatkan konflik. Hanya membutuhkan IP yang berbeda dengan client yang tadi.

5. Captive Portal

Infrastruktur Captive Portal awalnya didesign untuk keperluan komunitas yang

memungkinkan semua orang dapat terhubung (open network). Captive portal sebenarnya

merupakan mesin router atau gateway yang memproteksi atau tidak mengizinkan adanya trafik

hingga user melakukan registrasi/otentikasi. Berikut cara kerja captive portal :

* user dengan wireless client diizinkan untuk terhubung wireless untuk mendapatkan IP

address (DHCP)

* block semua trafik kecuali yang menuju ke captive portal (Registrasi/Otentikasi berbasis

web) yang terletak pada jaringan kabel.

* redirect atau belokkan semua trafik web ke captive portal

* setelah user melakukan registrasi atau login, izinkan akses ke jaringan (internet)

Beberapa hal yang perlu diperhatikan, bahwa captive portal hanya melakukan tracking koneksi

client berdasarkan IP dan MAC address setelah melakukan otentikasi. Hal ini membuat captive

portal masih dimungkinkan digunakan tanpa otentikasi karena IP dan MAC adress dapat dispoofing.

Serangan dengan melakukan spoofing IP dan MAC. Spoofing MAC adress seperti yang sudah

dijelaskan pada bagian 4 diatas. Sedang untuk spoofing IP, diperlukan usaha yang lebih yakni

dengan memanfaatkan ARP cache poisoning, kita dapat melakukan redirect trafik dari client yang

sudah terhubung sebelumnya.

Serangan lain yang cukup mudah dilakukan adalah menggunakan Rogue AP, yaitu mensetup Access

Point (biasanya menggunakan HostAP) yang menggunakan komponen informasi yang sama seperti

AP target seperti SSID, BSSID hingga kanal frekwensi yang digunakan. Sehingga ketika ada client

yang akan terhubung ke AP buatan kita, dapat kita membelokkan trafik ke AP sebenarnya.

Tidak jarang captive portal yang dibangun pada suatu hotspot memiliki kelemahan pada konfigurasi

atau design jaringannya. Misalnya, otentikasi masih menggunakan plain text (http), managemen

jaringan dapat diakses melalui wireless (berada pada satu network), dan masih banyak lagi.

Kelemahan lain dari captive portal adalah bahwa komunikasi data atau trafik ketika sudah

melakukan otentikasi (terhubung jaringan) akan dikirimkan masih belum terenkripsi, sehingga

dengan mudah dapat disadap oleh para hacker. Untuk itu perlu berhati-hati melakukan koneksi pada

jaringan hotspot, agar mengusahakan menggunakan komunikasi protokol yang aman seperti

https,pop3s, ssh, imaps dst.

mobile. Banyak penyedia jasa wireless seperti hotspot komersil, ISP, Warnet, kampus-kampus

maupun perkantoran sudah mulai memanfaatkan wifi pada jaringan masing masing, tetapi sangat sedikit yang memperhatikan keamanan komunikasi data pada jaringan wireless tersebut. Hal ini membuat para hacker menjadi tertarik untuk mengexplore keamampuannya untuk melakukan berbagai aktifitas yang biasanya ilegal menggunakan wifi. Pada artikel ini akan dibahas berbagai jenis aktivitas dan metode yang dilakukan para hacker wireless ataupun para pemula dalam melakukan wardriving. Wardriving adalah kegiatan atau aktivitas untuk mendapatkan informasi tentang suatu jaringan wifi dan mendapatkan akses terhadap jaringan wireless tersebut. Umumnya bertujuan untuk mendapatkan koneksi internet, tetapi banyak juga yang melakukan untuk maksud-maksud tertentu mulai dari rasa keingintahuan, coba coba, research, tugas praktikum, kejahatan dan lain lain.

Kelemahan Wireless

Kelemahan jaringan wireless secara umum dapat dibagi menjadi 2 jenis, yakni kelemahan pada konfigurasi dan kelemahan pada jenis enkripsi yang digunakan. Salah satu contoh penyebab kelemahan pada konfigurasi karena saat ini untuk membangun sebuah jaringan wireless cukup mudah. Banyak vendor yang menyediakan fasilitas yang memudahkan pengguna atau admin jaringan sehingga sering ditemukan wireless yang masih menggunakan konfigurasi wireless default bawaan vendor. Penulis sering menemukan wireless yang dipasang pada jaringan masih menggunakan setting default bawaan vendor seperti SSID, IP Address , remote manajemen, DHCP enable, kanal frekuensi, tanpa enkripsi bahkan user/password untuk administrasi wireless tersebut. WEP (Wired Equivalent Privacy) yang menjadi standart keamanan wireless sebelumnya, saat ini dapat dengan mudah dipecahkan dengan berbagai tools yang tersedia gratis di internet. WPA-PSK dan LEAP yang dianggap menjadi solusi menggantikan WEP, saat ini juga sudah dapat dipecahkan dengan metode dictionary attack secara offline.

Beberapa kegiatan dan aktifitas yang dilakukan untuk mengamanan jaringan wireless antara lain:

1. Menyembunyikan SSID

Banyak administrator menyembunyikan Services Set Id (SSID) jaringan wireless mereka dengan maksud agar hanya yang mengetahui SSID yang dapat terhubung ke jaringan mereka. Hal ini tidaklah benar, karena SSID sebenarnya tidak dapat disembuyikan secara sempurna. Pada saat saat tertentu atau khususnya saat client akan terhubung (assosiate) atau ketika akan memutuskan diri (deauthentication) dari sebuah jaringan wireless, maka client akan tetap mengirimkan SSID dalam bentuk plain text (meskipun menggunakan enkripsi), sehingga jika kita bermaksud menyadapnya, dapat dengan mudah menemukan informasi tersebut. Beberapa tools yang dapat digunakan untuk mendapatkan ssid yang dihidden antara lain, kismet (kisMAC), ssid_jack (airjack), aircrack , void11 dan masih banyak lagi.

2. Keamanan wireless hanya dengan kunci WEP

WEP merupakan standart keamanan & enkripsi pertama yang digunakan pada wireless, WEP

memiliki berbagai kelemahan antara lain :

* Masalah kunci yang lemah, algoritma RC4 yang digunakan dapat dipecahkan.

* WEP menggunakan kunci yang bersifat statis

* Masalah initialization vector (IV) WEP

* Masalah integritas pesan Cyclic Redundancy Check (CRC-32)

WEP terdiri dari dua tingkatan, yakni kunci 64 bit, dan 128 bit. Sebenarnya kunci rahasia pada kunci WEP 64 bit hanya 40 bit, sedang 24bit merupakan Inisialisasi Vektor (IV). Demikian juga pada kunci WEP 128 bit, kunci rahasia terdiri dari 104bit.

Serangan-serangan pada kelemahan WEP antara lain :

- Serangan terhadap kelemahan inisialisasi vektor (IV), sering disebut FMS attack. FMS singkatan dari nama ketiga penemu kelemahan IV yakni Fluhrer, Mantin, dan Shamir. Serangan ini dilakukan dengan cara mengumpulkan IV yang lemah sebanyak-banyaknya. Semakin banyak IV lemah yang diperoleh, semakin cepat ditemukan kunci yang digunakan ( www.drizzle.com/~aboba/IEEE/rc4_ksaproc.pdf )

- Mendapatkan IV yang unik melalui packet data yang diperoleh untuk diolah untuk proses cracking kunci WEP dengan lebih cepat. Cara ini disebut chopping attack, pertama kali ditemukan oleh h1kari. Teknik ini hanya membutuhkan IV yang unik sehingga mengurangi kebutuhan IV yang lemah dalam melakukan cracking WEP.

- Kedua serangan diatas membutuhkan waktu dan packet yang cukup, untuk mempersingkat waktu, para hacker biasanya melakukan traffic injection. Traffic Injection yang sering dilakukan adalah dengan cara mengumpulkan packet ARP kemudian mengirimkan kembali ke access point. Hal ini mengakibatkan pengumpulan initial vektor lebih mudah dan cepat. Berbeda dengan serangan pertama dan kedua, untuk serangan traffic injection,diperlukan spesifikasi alat dan aplikasi tertentu yang mulai jarang ditemui di toko-toko, mulai dari chipset, versi firmware, dan versi driver serta tidak jarang harus melakukan patching terhadap driver dan aplikasinya.

3. Keamanan wireless hanya dengan kunci WPA-PSK atau WPA2-PSK

WPA merupakan teknologi keamanan sementara yang diciptakan untuk menggantikan kunci WEP. Ada dua jenis yakni WPA personal (WPA-PSK), dan WPA-RADIUS. Saat ini yang sudah dapat di crack adalah WPA-PSK, yakni dengan metode brute force attack secara offline. Brute force dengan menggunakan mencoba-coba banyak kata dari suatu kamus. Serangan ini akan berhasil jika passphrase yang yang digunakan wireless tersebut memang terapat pada kamus kata yang digunakan si hacker. Untuk mencegah adanya serangan terhadap keamanan wireless menggunakan WPA-PSK, gunakanlah passphrase yang cukup panjang (satu kalimat). Tools yang sangat terkenal digunakan melakukan serangan ini adalah CoWPAtty ( http://www.churchofwifi.org/ ) dan aircrack ( http://www.aircrack-ng.org ) . Tools ini memerlukan daftar kata atau wordlist, dapat di ambil dari http://wordlist.sourceforge.net/

4. MAC Filtering

Hampir setiap wireless access point maupun router difasilitasi dengan keamanan MAC Filtering. Hal ini sebenarnya tidak banyak membantu dalam mengamankan komunikasi wireless, karena MAC address sangat mudah dispoofing atau bahkan dirubah. Tools ifconfig pada OS Linux/Unix atau beragam tools spt network utilitis, regedit, smac, machange pada OS windows dengan mudah digunakan untuk spoofing atau mengganti MAC address. Penulis masih sering menemukan wifi di perkantoran dan bahkan ISP (yang biasanya digunakan oleh warnet-warnet) yang hanya menggunakan proteksi MAC Filtering. Dengan menggunakan aplikasi wardriving seperti kismet/kisMAC atau aircrack tools, dapat diperoleh informasi MAC address tiap client yang sedang terhubung ke sebuah Access Point. Setelah mendapatkan informasi tersebut, kita dapat terhubung ke Access point dengan mengubah MAC sesuai dengan client tadi. Pada jaringan wireless, duplikasi MAC adress tidak mengakibatkan konflik. Hanya membutuhkan IP yang berbeda dengan client yang tadi.

5. Captive Portal

Infrastruktur Captive Portal awalnya didesign untuk keperluan komunitas yang

memungkinkan semua orang dapat terhubung (open network). Captive portal sebenarnya

merupakan mesin router atau gateway yang memproteksi atau tidak mengizinkan adanya trafik

hingga user melakukan registrasi/otentikasi. Berikut cara kerja captive portal :

* user dengan wireless client diizinkan untuk terhubung wireless untuk mendapatkan IP

address (DHCP)

* block semua trafik kecuali yang menuju ke captive portal (Registrasi/Otentikasi berbasis

web) yang terletak pada jaringan kabel.

* redirect atau belokkan semua trafik web ke captive portal

* setelah user melakukan registrasi atau login, izinkan akses ke jaringan (internet)

Beberapa hal yang perlu diperhatikan, bahwa captive portal hanya melakukan tracking koneksi

client berdasarkan IP dan MAC address setelah melakukan otentikasi. Hal ini membuat captive

portal masih dimungkinkan digunakan tanpa otentikasi karena IP dan MAC adress dapat dispoofing.

Serangan dengan melakukan spoofing IP dan MAC. Spoofing MAC adress seperti yang sudah

dijelaskan pada bagian 4 diatas. Sedang untuk spoofing IP, diperlukan usaha yang lebih yakni

dengan memanfaatkan ARP cache poisoning, kita dapat melakukan redirect trafik dari client yang

sudah terhubung sebelumnya.

Serangan lain yang cukup mudah dilakukan adalah menggunakan Rogue AP, yaitu mensetup Access

Point (biasanya menggunakan HostAP) yang menggunakan komponen informasi yang sama seperti

AP target seperti SSID, BSSID hingga kanal frekwensi yang digunakan. Sehingga ketika ada client

yang akan terhubung ke AP buatan kita, dapat kita membelokkan trafik ke AP sebenarnya.

Tidak jarang captive portal yang dibangun pada suatu hotspot memiliki kelemahan pada konfigurasi

atau design jaringannya. Misalnya, otentikasi masih menggunakan plain text (http), managemen

jaringan dapat diakses melalui wireless (berada pada satu network), dan masih banyak lagi.

Kelemahan lain dari captive portal adalah bahwa komunikasi data atau trafik ketika sudah

melakukan otentikasi (terhubung jaringan) akan dikirimkan masih belum terenkripsi, sehingga

dengan mudah dapat disadap oleh para hacker. Untuk itu perlu berhati-hati melakukan koneksi pada

jaringan hotspot, agar mengusahakan menggunakan komunikasi protokol yang aman seperti

https,pop3s, ssh, imaps dst.

Sedikit singkat, saya disini dari hasil blogging dari berbagai sumber,

bisa dikatakan kalau hacking wireless itu bisa dilakukan dengan dua cara.

1. menggunakan software tambahan dan juga bisa menggunakan command promt (CMD).

Software itu namanya NetCut untuk OS Windows, sedangkan untuk penggunaan Linux bisa menggunakan TuxCut.

2. software ini sama-sama positif dan negatifnya. Negatif untuk yang jadi sasaran, tapi positif untuk mereka yang jadi pengeksekusi alias koneksinya jadi cepat.

Softwarenya nanti dibahas di lain waktulah. Sekarang kita belajar yang manual.

Ok.

Mari kita mulai kejahatan positif kita.

Tapi ini hanya untuk pengguna windows. Kalau linux saya belum terlalu tahu.

## 1 ##

Buka RUN dari menu start, atau shortcut menggunakan WINDOWS + R.

Abis itu ketik CMD

## 2 ##

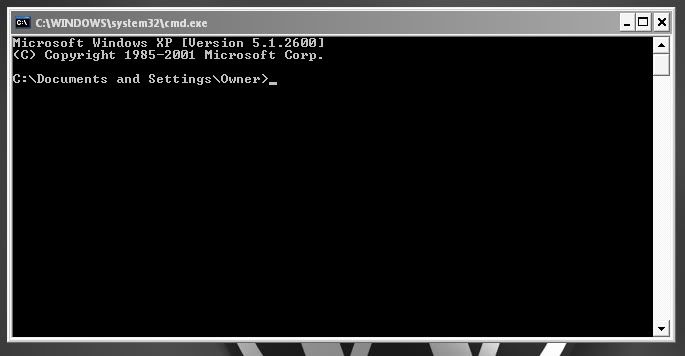

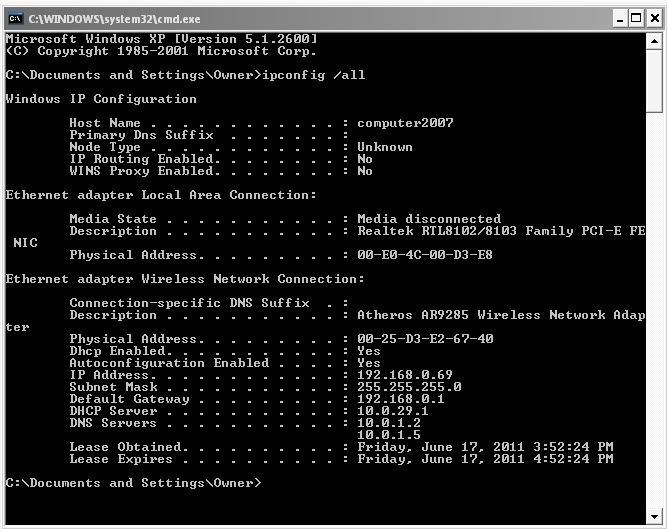

Akan muncul tampulan seperti ini

## 3 ##

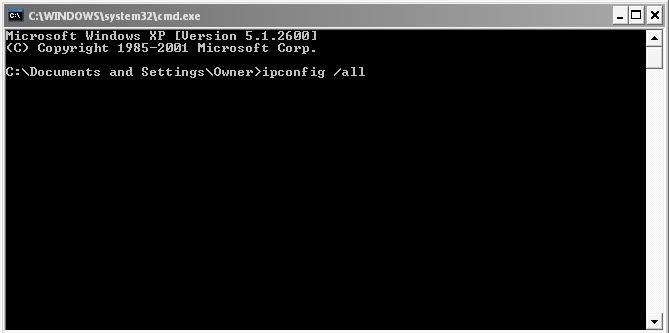

Ketik: “ipconfig /all” tanpa tanda petik. Perintah ini berfungsi untuk menampilkan informasi seputar koneksi dimana anda berada sekarang.

Ketik: “ipconfig /all” tanpa tanda petik. Perintah ini berfungsi untuk menampilkan informasi seputar koneksi dimana anda berada sekarang.

## 4 ##

Hasilnya akan seperti ini. Segala macam informasi bisa anda peroleh. Mulai dari IP Address anda, Phisycal Address komputer Anda, DNS wireless dan lain-lain. Kalau yang di saya seperti ini.

## 5 ##

Dalam bagian ini, teman-teman bakal melihat ada yang namanya DNS Servers. Bagian itu yang akan kita ambil dalam proses masak-memasak kali ini. Lhoo??

Apa berikutnya…

Setelah penulisan perintah di atas dan hasilnya muncul, akan muncul lagi fasilitas untuk memasukkan perintah seperti yang di awal.

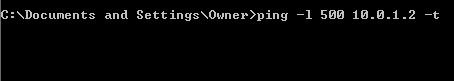

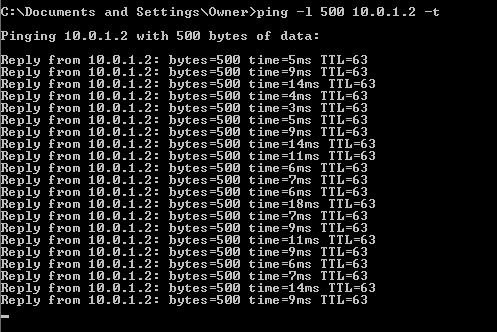

Kini perintahnya beda lagi. Perintahnya begini: “ping -l 500 10.0.1.2 -t”.

10.0.1.2 itu berasal dari DNS Server yang tertera di atas.

## 6 ##

Tekan enter, dan biarkan perintahnya berjalan dengan sendirinya.

Diposting ini saya hanya berbagi ilmu saja, bukan untuk berbuat kejahatan dan hal-hal yang negatif. saya di sini tidak menganjurkan anda semua mencobanya setiap kali konek dengan wifi. hargai orang lain jika ada yang menggunakan fasilitas wifi yang sama. woke !!!!

Di sini pokoknya Happy Enjoy saja mas brow !!!

Hack Sinyal Modem 3G Dengan Kaleng Blueband dan Pocari

Meningkatkan sinyal modem 3G atau wifi dengan menggunakan kabel UTP dan menaruh modem didalam kaleng dan meletakkan di luar atau di atap rumah memang solusi yang baik untuk mendapatkan kekuatan sinyal yang lebih stabil, tapi itu sungguh repot. Ada cara yang lebih gampang untuk mendapatkan sinyal yang stabil dan ngenet pun makin lancar. Baca terus..................

Kali ini saya mau kasih trik untuk memperkuat sinyal modem 3G dengan menggunakan kaleng bekas blueband dan minuman pocari. Pokoknya hasilnya sungguh memuaskan dan tak kalah dengan meletakkan modem di luar atau diatap rumah. Caranya sangat gampang. Potong kedua unjung kaleng minuman pocari atas dan bawah lalu belah kaleng pocari.

Selanjutnya buatlah lubang sebesar modem 3g di kaleng pocari dan masukan kaleng pocari yang sudah terpasang modem ke dalam kaleng blueband, usahakan posisi modem tepat ditengah-tengan kaleng blueband karena berefek untuk mendapatkan kekuatan sinyal dan selanjutnya colokin modem di port usb CPU bagian belakang. Bagi pengguna laptop dapat menggunakan kabel usb untuk dapat menggunakan trik ini.

Selanjuntnya perhatikan semua gambar untuk kemudahan merakitnya, pokoknya sangat mudah untuk dirakit. Hasil modifikasi kaleng bekas tersebut dapat meningkatkan sinyal dua bar. Walaupun sederhana da berantakan tapi hasilnya mantap loh.

Anda juga bisa mencoba trik yang satu ini : Solusi Meningkatkan Sinyal dengan meletakkan Modem 3G diatas lubang kaleng, namun trik ini sinyal sering naik turun. Kalau trik di atas cukup stabil.

Selamat di coba dan semoga dapat membantu Anda meningkatkan kekuatan sinyal wifi dan 3g

Hack Download 4shared - Bypass 4shared Download time

Apakah Anda seorang maniak download? Kalo iya mungkin Anda sudah akrab dengan situs download 4shared. Biasanya ketika hendak mendownload file yang tergolong laris didownload, Anda akan dikenakan timer seperti :

Bila waktu yang diberlakukan hanya 20 detik sepertinya tak masalah, sembari melihat file-file lain yang hendak didownload. Namun bila timer menunjukkan waktu 320 detik sebelum link download muncul, hal tersebut bukan perkara sulit bagi pennguna akun premium, yang menjadi perkara sulit adalah ketika Anda berperan sebagai seseorang pengunjung atau member biasa yang tak punya akun premium di 4shared.

Untuk itu saya akan memberikan sedikit kiat-kiat untuk mengakali waktu yang lama itu menjadi 0 detik secara langsung. Hah, bagaimana bias? Mari kita simak cara yang diberikan oleh rekan kita Black Code berikut ini.

Saya akan memberikan contoh file di 4shared dari artikel saya sebelum ini. Filenya dapat Anda lihat di sini, file tersebut masih terkait dengan artikel ini. Mari langsung kita buka saja linknya, Anda bisa menggunakan contoh lain selain dari file yang saya sertakan tersebut.

Setelah link menuju file pilihan Anda dibuka maka akan tampil halaman seperti ini :

Anda dapat lansung klik tombol Unduh Sekarang, selanjutnya Anda akan diarahkan ke halaman download seperti ini :

Nah lihat countdown timer yang tertera di sana, terlihat waktunya 320 detik. Untuk mengakalinya ganti alamat url yang tertera pada halaman download tersebut dengan “javascript:var c=0” tanpa tanda kutip lalu tekan enter. Contoh alamatnya adalah :

Hapus semuanya dan gantikan dengan script hack download berikut :

javascript:var c=0

Lalu tekan Enter

Maka waktu countdown akan menjadi nol dan berhenti.

4shared hack Download Countdown Hasil Eksploitasi

Selanjutnya Anda tinggal download seperti biasa.

Selamat mencoba

Cara Bypass/hack Adfly di Google Chrome dan Mozilla

Jika saat kita mendownload kadang link yang diberikan mengarah ke adf ly dan harus mengunggu 5 detik untuk membuka link download tersebut. Belum lagi jika link download gratisan tersebut juga harus menunggu beberapa detik untuk membuka link downloadnya.

Oleh karena itu, kali ini saya akan memberikan Teknik Bypass Adfly di Google Chrome dan Mozilla , kegunaannya adalah saat kita membuka link adfly maka kita tidak harus menunggu 5 detik dan langsung menuju ke link download tersebut.

Silahkan ikuti langkah - langkah berikut ini :

Cara Bypass/hack Adfly di Google Chrome

1. Masuk ke google chrome

2. Buka link ini

3. Setelah itu klik " Add To Chrome "

4. Tunggu proses instalasi

5. lalu coba di salah satu link adf ly

Cara Bypass/hack Adfly di Mozilla Firefox

1. Masuk ke Mozilla

2. Klik Link ini

3. Klik " Add to Firefox " / " Unduh Sekarang "

4. Lalu Instal

5. Setelah selesai, restart mozilla mu

6. Lalu coba di salah satu link adf ly

Cara Hack/menjebol password file pdf

menjebol password file pdf

untuk menjebol file PDF, kita akan coba gunakan tool keluaran Elcomsoft, yakni “Advanced PDF Password Recovery”. Tool ini tidak terlalu besar filenya, dan bisa anda download melalui situs : http://www.elcomsoft.com/apdfpr.html

cara penggunaannya :

1. Setelah anda jalankan tool yang dimaksud, pada tab Range beri tanda checklist pada opsi All Printable.

2. Kemudian pada tab Length, Minimal password length : 1 character (s) dan Maximal password length : 4 character (s).

3. Type of attact : Brute-force atau mencoba segala kemungkinan.

4. Setelah itu pilih menu File > Open File atau dengan mengklik icon Load PDF – file into the project.

5. Pilih file PDF yang tadi sudah diberi password, klik tombol Open.

6. Jika muncul kotak dialog APDFPR, klik opsi Start recovery.

7. Tunggu beberapa saat pada proses pencarian password berlangsung.

8. Jika setelah itu muncul kotak dialog Password successfully recovered ! Berarti passwordnya sudah ditemukan. Silahkan salin passwordnya.

9. Setelah itu, coba buka file PDF yang sudah dipassword tadi kemudian isi password yang sudah ditemukan barusan.

met mencoba,…….

16 Apr 2013

ass . langsung aja.kali ini saya akan membahas bagai mana cara membuat

bagian bawah blog anda...[ credit ] tapi bukan karti kredit ya heheh.

kalo g tau credit blog itu apa .?? lihat saja gambar nya...

tapi jujur saya masih g tau apa nama bagian yang saya postingkan ini..

kalo menurut saya ini namanya credit template..tapi saya coba cari di google

g nemu atau g ada posting blog yang memposting artikel kaya gini..pada saat

saya postig ini..g tau kenpa ?? mungkin saya salah ngasih judul artikel ini??

atau mungkin ada bahsa lain yang sama artikelnya sama kaya punya saya cuma

beda judul heheh..tolong jawab pertanyaan saya setelah anda selesai membaca.

soalnya saya juga ingin tau apa namanya ini..

udah kita tunda dulu masalah itu..

sekarag kita bahas bagaiman membuatnya oke sob..

langkah pertama backup dulu template anda untuk mencegah hal yang tidak di inginkan..

karna kita akan memulai pengeditan yang bener2 harus teliti..

bahkan 99 persen wajib teliti..

kenpa ?? karna setiap blog berbeda tempalte nya..kita pun harus mnenpatkan

codenya di tempat yang benar2 sesuai..jika tidak maka template kita tidak bisa di terima..

sudah backup templatenya..

sekarang anda lihat gambar di bawah ini..

anda akan melakukan seperti pada gambar..

credit

credit

credit

credit

code ini umum berada di bawah lowbar

<div id='footer'>Theme Design by <a href='http://mbeiji.blogspot.com/' target='_blank'>Rievay</a> | Bloggerized by <a href='http://mbeiji.blogspot.com//'target='_blank'>Blackmonster team</a> - <a href='http://cyberbanten.blogspot.com/' target='_blank'>Stupidhacked</a>

</div>

</div>

ganti tek yang berwarna merah dgn nama dan link yang anda inginkan...

untuk yang berwarna biru dan tebal..jangan di hapus jika anda berkenan

karna itu akan menjadi backlin buat blog anda..

bagian bawah blog anda...[ credit ] tapi bukan karti kredit ya heheh.

kalo g tau credit blog itu apa .?? lihat saja gambar nya...

tapi jujur saya masih g tau apa nama bagian yang saya postingkan ini..

kalo menurut saya ini namanya credit template..tapi saya coba cari di google

g nemu atau g ada posting blog yang memposting artikel kaya gini..pada saat

saya postig ini..g tau kenpa ?? mungkin saya salah ngasih judul artikel ini??

atau mungkin ada bahsa lain yang sama artikelnya sama kaya punya saya cuma

beda judul heheh..tolong jawab pertanyaan saya setelah anda selesai membaca.

soalnya saya juga ingin tau apa namanya ini..

udah kita tunda dulu masalah itu..

sekarag kita bahas bagaiman membuatnya oke sob..

langkah pertama backup dulu template anda untuk mencegah hal yang tidak di inginkan..

karna kita akan memulai pengeditan yang bener2 harus teliti..

bahkan 99 persen wajib teliti..

kenpa ?? karna setiap blog berbeda tempalte nya..kita pun harus mnenpatkan

codenya di tempat yang benar2 sesuai..jika tidak maka template kita tidak bisa di terima..

sudah backup templatenya..

sekarang anda lihat gambar di bawah ini..

anda akan melakukan seperti pada gambar..

credit

credit

ada dua tempat untuk menyimpan code nya

anda bisa pilih yang suport dengan tenplate anda saja

tapi kebanyakan template menyimpan codenya di tempat yang ini

lihat pada gambar

jika di tempat ini tidak suport? anda bisa melakukanya di tempat yang lain

naikan sdikit keatas kursor mouse anda

tempatnya tidak jauh dari code yang tadi..

hanya beberapa senti aja ke bagian atas..

perhatikan saja gambar ini

langkah selanjutnya anda harus merubah ukuran lebar tinggi warna dan fon /besar

keilnya hurp..

untuk merubahnya anda bisa lihat gambar ini..

credit

credit

atau di atas code ]]></b:skin> di bawah <head>

tapi anda tidak usah hiraukan itu..yang penting anda cari code seperti ini saja

#credit

ok sekarang anda mulai mengerjakan....

copas code di bawah ini pada notepad

</div>

</div>

ganti tek yang berwarna merah dgn nama dan link yang anda inginkan...

untuk yang berwarna biru dan tebal..jangan di hapus jika anda berkenan

karna itu akan menjadi backlin buat blog anda..

ass semuanya..aduh lama banget ni saya tidak membuat posting di blog saya..

kali ini saya coba sedikit berexperimen untuk membuat text yg berbayang..

bahasa gaulnyamh text shadow..untuk membuatnya sangat mudah sekali,

pertama kita log in di blogger..kemudian menujudashbor..

langsung bikin entri baru [ posting ] dan sekarang kita mulai membuat text shadowny

unutk membuatnya kamu cukup mengunkan code dibawah ini saja

<h3 style="font-family:staccato222 BT;line-height:1.2em;color:#01022c;font-weight: 700;text-shadow:#777 0.1em 0.1em 0.2em;padding:3px 10px; font-size:2em;">

Tuliskan Teks kamu di sini !!

</h3>

Tuliskan Teks kamu di sini !!

</h3>

Dan jika cara ini tidak berhasil.itu berarti ada yg kurang di templat kamu..

Tenang jangan dulu panik rievay siap membantu..langkah selanjutnya kamu harus

menambahkan script ini di html kamu..

.post {

margin:.5em 0 1.5em;

border-bottom:1px dotted $bordercolor;

padding-bottom:1.5em;

}

.post h3 {

margin:.25em 0 0;

padding:0 0 4px;

font-size:140%;

font-weight:normal;

line-height:1.4em;

color:$titlecolor;

}

.post h3 a, .post h3 a:visited, .post h3 strong {

display:block;

text-decoration:none;

color:$titlecolor;

font-weight:bold;

}

Kemudian letakan code di atas tepat dibawah code berikut..

.post h1.sdbg {color:#000115;background:#666;text-shadow:#ebebfd 0.05em 0.05em 0.2em;border-top: 1px solid #eee;padding:2px 12px;}

.post h2.sdbg {font-size:130%;font-family:trebuchet ms;line-height:1.2em;color:#000117;

border-top:1px solid #888;background:#777;text-shadow: white 0.1em 0.1em 0.2em;padding:0 10px;}

.post h3.sd {color:#000;text-shadow: gray 0.1em 0.1em 0.2em;padding:0 6px;}

silahkan cari codenya di html anda...?? knpa msh bingung nyari codenya

begini sob..sesudah login di blog..cari dashbor, tata letak

edit html

ngertikan..

pekerjaan hampir selesai ni..jangan dulu di save ya..

lebih baik klik pertinjau dulu..untuk melihat hasilnya

bagu apa tidak..

segitu az sob ya..udah ngantuk ni..~_~ ..

14 Apr 2013

Mengganti Tampilan Thread Comment

Postingan ini Lanjutan dari Menampilkan Thread Comment pada Custom Template, jika Sobat sudah berhasil Menampilkan Thread Comments biasanya tampilannya polos tanpa variasi. Pada postingan kali ini kita akan meng-edit css Thread Comment agar tampilannya seperti gambar berikut.

Caranya cukup mudah Sob, Sobat cukup menghapus kode css komentar di template Anda, lalu ganti dengan kode berikut :

Kode :

.comments {

clear: both;

margin-top: 10px;

margin-bottom: 0px;

line-height: 1em;

}

.comments .comments-content {

font-size: 12px;

margin-bottom: 16px;

font-weight: normal;

text-align:left;

line-height: 1.4em;

}

.comments .comment .comment-actions a {

display: inline-block;

margin: 0;

padding: 1px 6px;

border: 1px solid #dddddd;

border-top-color: #eeeeee;

border-left-color: #eeeeee;

color: #333333 !important;

text-align: center;

text-shadow: 0 -1px 0 white;

text-decoration: none;

-webkit-border-radius: 2px;

-moz-border-radius: 2px;

border-radius: 2px;

background: #eeeeee;

background: -webkit-gradient( linear, left top, left bottom, color-stop(.2, white), color-stop(1, #eeeeee) );

background: -moz-linear-gradient( center top, white 20%, #eeeeee 100% );

font: 11px/18px sans-serif;

padding:2px 8px; margin-right:10px;

}

.comments .comment .comment-actions a:hover {

text-decoration: none; background:#fff; border:1px solid #0099ff;

}

.comments .comments-content .comment-thread ol {

list-style-type: none;

padding: 0;

text-align: none;

}

.comments .comments-content .inline-thread {

padding: 0.5em 1em;

}

.comments .comments-content .comment-thread {

margin: 8px 0px;

}

.comments .comments-content .comment-thread:empty {

display: none;

}

.comments .comments-content .comment-replies {

margin-top: 1em;

margin-left: 40px; font-size:12px; background:#bbddff;

}

.comments .comments-content .comment {

margin-bottom:16px;

padding-bottom:8px;

}

.comments .comments-content .comment:first-child {

padding-top:16px;

}

.comments .comments-content .comment:last-child {

border-bottom:0;

padding-bottom:0;

}

.comments .comments-content .comment-body {

position:relative;

}

.comments .comments-content .user {

font-style:normal;

font-weight:bold;

}

.comments .comments-content .user a {

color:#225577; font-size:14px; font-weight: bold;text-decoration: none;

}

.comments .comments-content .icon.blog-author {

width: 18px;

height: 18px;

display: inline-block;

margin: 0 0 -4px 6px;

}

.comments .comments-content .datetime {

float: right;

font-size: 11px;

text-decoration: none;

}

.comments .comments-content,

.comments .comments-content .comment-content {

margin:0 0 8px;

}

.comment-header {background-color: #eeeeee;

border: thin solid #dddddd;

margin-bottom: 5px;

padding: 5px;

}

.comments .comments-content .comment-content {

text-align:none;

}

.comments .comments-content .owner-actions {

position:absolute;

right:0;

top:0;

}

.comments .comments-replybox {

border: none;

height: 250px;

width: 100%;

}

.comments .comment-replybox-single {

margin-top: 5px;

margin-left: 48px;

}

.comments .comment-replybox-thread {

margin-top: 5px;

}

.comments .comments-content .loadmore a {

display: block;

padding: 10px 16px;

text-align: center;

}

.comments .thread-toggle {

cursor: pointer;

display: inline-block;

}

.comments .continue {

cursor: pointer;

}

.comments .continue a {

display: inline-block;

margin: 0;

padding: 1px 6px;

border: 1px solid #dddddd;

border-top-color: #eeeeee;

border-left-color: #eeeeee;

color: #333333 !important;

text-align: center;

text-shadow: 0 -1px 0 white;

text-decoration: none;

-webkit-border-radius: 2px;

-moz-border-radius: 2px;

border-radius: 2px;

background: #eeeeee;

background: -webkit-gradient( linear, left top, left bottom, color-stop(.2, white), color-stop(1, #eeeeee) );

background: -moz-linear-gradient( center top, white 20%, #eeeeee 100% );

font: 11px/18px sans-serif;

padding:2px 8px; margin-right:10px;

}

.comments .continue a:hover {

text-decoration: none; background:#fff; border:1px solid #0099ff;

}

.comments .comments-content .loadmore {

cursor: pointer;

max-height: 3em;

margin-top: 3em;

}

.comments .comments-content .loadmore.loaded {

max-height: 0px;

opacity: 0;

overflow: hidden;

}

.comments .thread-chrome.thread-collapsed {

display: none;

}

.comments .thread-toggle {

display: inline-block;

}

.comments .thread-toggle .thread-arrow {

display: inline-block;

height: 6px;

width: 7px;

overflow: visible;

margin: 0.3em;

padding-right: 4px;

}

.comments .thread-expanded .thread-arrow {

background: url("data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAc AAAAHCAYAAADEUlfTAAAAG0lEQVR42mNgwAfKy8v/48I4FeA0AacVDFQBAP9wJkE/KhUMAAAAAElFTkSuQmCC") no-repeat scroll 0 0 transparent;

}

.comments .thread-collapsed .thread-arrow {

background: url("data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAA AcAAAAHCAYAAADEUlfTAAAAJUlEQVR42mNgAILy8vL/DLgASBKnApgkVgXIkhgKiNKJ005s4gDLbCZBiSxfygAAAAB JRU5ErkJggg==") no-repeat scroll 0 0 transparent;

}

.comments .avatar-image-container {background-image: url("http://img846.imageshack.us/img846/7357/unled1oww.jpg");background-position: center center;background-repeat: no-repeat;float: left;width: 36px;max-height: 36px;margin: 0;outline: 1px solid #FFFFFF;padding: 3px;vertical-align: middle;overflow: hidden;

border: 1px solid #DDDDDD;}

.comments .avatar-image-container img {

width: 36px;

}

.comments .comment-block {

margin-left: 48px;

position: relative;

}

/* Responsive styles. */

@media screen and (max-device-width: 480px) {

.comments .comments-content .comment-replies {

margin-left: 0;

}

}

clear: both;

margin-top: 10px;

margin-bottom: 0px;

line-height: 1em;

}

.comments .comments-content {

font-size: 12px;

margin-bottom: 16px;

font-weight: normal;

text-align:left;

line-height: 1.4em;

}

.comments .comment .comment-actions a {

display: inline-block;

margin: 0;

padding: 1px 6px;

border: 1px solid #dddddd;

border-top-color: #eeeeee;

border-left-color: #eeeeee;

color: #333333 !important;

text-align: center;

text-shadow: 0 -1px 0 white;

text-decoration: none;

-webkit-border-radius: 2px;

-moz-border-radius: 2px;

border-radius: 2px;

background: #eeeeee;

background: -webkit-gradient( linear, left top, left bottom, color-stop(.2, white), color-stop(1, #eeeeee) );

background: -moz-linear-gradient( center top, white 20%, #eeeeee 100% );

font: 11px/18px sans-serif;

padding:2px 8px; margin-right:10px;

}

.comments .comment .comment-actions a:hover {

text-decoration: none; background:#fff; border:1px solid #0099ff;

}

.comments .comments-content .comment-thread ol {

list-style-type: none;

padding: 0;

text-align: none;

}

.comments .comments-content .inline-thread {

padding: 0.5em 1em;

}

.comments .comments-content .comment-thread {

margin: 8px 0px;

}

.comments .comments-content .comment-thread:empty {

display: none;

}

.comments .comments-content .comment-replies {

margin-top: 1em;

margin-left: 40px; font-size:12px; background:#bbddff;

}

.comments .comments-content .comment {

margin-bottom:16px;

padding-bottom:8px;

}

.comments .comments-content .comment:first-child {

padding-top:16px;

}

.comments .comments-content .comment:last-child {

border-bottom:0;

padding-bottom:0;

}

.comments .comments-content .comment-body {

position:relative;

}

.comments .comments-content .user {

font-style:normal;

font-weight:bold;

}

.comments .comments-content .user a {

color:#225577; font-size:14px; font-weight: bold;text-decoration: none;

}

.comments .comments-content .icon.blog-author {

width: 18px;

height: 18px;

display: inline-block;

margin: 0 0 -4px 6px;

}

.comments .comments-content .datetime {

float: right;

font-size: 11px;

text-decoration: none;

}

.comments .comments-content,

.comments .comments-content .comment-content {

margin:0 0 8px;

}

.comment-header {background-color: #eeeeee;

border: thin solid #dddddd;

margin-bottom: 5px;

padding: 5px;

}

.comments .comments-content .comment-content {

text-align:none;

}

.comments .comments-content .owner-actions {

position:absolute;

right:0;

top:0;

}

.comments .comments-replybox {

border: none;

height: 250px;

width: 100%;

}

.comments .comment-replybox-single {

margin-top: 5px;

margin-left: 48px;

}

.comments .comment-replybox-thread {

margin-top: 5px;

}

.comments .comments-content .loadmore a {

display: block;

padding: 10px 16px;

text-align: center;

}

.comments .thread-toggle {

cursor: pointer;

display: inline-block;

}

.comments .continue {

cursor: pointer;

}

.comments .continue a {

display: inline-block;

margin: 0;

padding: 1px 6px;

border: 1px solid #dddddd;

border-top-color: #eeeeee;

border-left-color: #eeeeee;

color: #333333 !important;

text-align: center;

text-shadow: 0 -1px 0 white;

text-decoration: none;

-webkit-border-radius: 2px;

-moz-border-radius: 2px;

border-radius: 2px;

background: #eeeeee;

background: -webkit-gradient( linear, left top, left bottom, color-stop(.2, white), color-stop(1, #eeeeee) );

background: -moz-linear-gradient( center top, white 20%, #eeeeee 100% );

font: 11px/18px sans-serif;

padding:2px 8px; margin-right:10px;

}

.comments .continue a:hover {

text-decoration: none; background:#fff; border:1px solid #0099ff;

}

.comments .comments-content .loadmore {

cursor: pointer;

max-height: 3em;

margin-top: 3em;

}

.comments .comments-content .loadmore.loaded {

max-height: 0px;

opacity: 0;

overflow: hidden;

}

.comments .thread-chrome.thread-collapsed {

display: none;

}

.comments .thread-toggle {

display: inline-block;

}

.comments .thread-toggle .thread-arrow {

display: inline-block;

height: 6px;

width: 7px;

overflow: visible;

margin: 0.3em;

padding-right: 4px;

}

.comments .thread-expanded .thread-arrow {

background: url("data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAc AAAAHCAYAAADEUlfTAAAAG0lEQVR42mNgwAfKy8v/48I4FeA0AacVDFQBAP9wJkE/KhUMAAAAAElFTkSuQmCC") no-repeat scroll 0 0 transparent;

}

.comments .thread-collapsed .thread-arrow {

background: url("data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAA AcAAAAHCAYAAADEUlfTAAAAJUlEQVR42mNgAILy8vL/DLgASBKnApgkVgXIkhgKiNKJ005s4gDLbCZBiSxfygAAAAB JRU5ErkJggg==") no-repeat scroll 0 0 transparent;

}

.comments .avatar-image-container {background-image: url("http://img846.imageshack.us/img846/7357/unled1oww.jpg");background-position: center center;background-repeat: no-repeat;float: left;width: 36px;max-height: 36px;margin: 0;outline: 1px solid #FFFFFF;padding: 3px;vertical-align: middle;overflow: hidden;

border: 1px solid #DDDDDD;}

.comments .avatar-image-container img {

width: 36px;

}

.comments .comment-block {

margin-left: 48px;

position: relative;

}

/* Responsive styles. */

@media screen and (max-device-width: 480px) {

.comments .comments-content .comment-replies {

margin-left: 0;

}

}

Jika sudah selesai Simpan template Anda dan lihat hasilnya.

Sekian artikel kali ini, Semoga Anda berhasil Mengganti Tampilan Thread Comment.

Langganan:

Postingan

(Atom)